Автор - Олег Кочетков, Генеральный директор и совладелец Simplity.

Современная концепция информационной безопасности

Обычно компании, говоря о построении функции ИБ в компании, концентрируются на: политике ИБ, антивирусном ПО, файрволах, управлении доступами, парольной политике и, возможно, обучении сотрудников. Считается, что эти меры должны защитить периметр, значимые для компании данные, а значит позволяют избежать недопустимых событий.

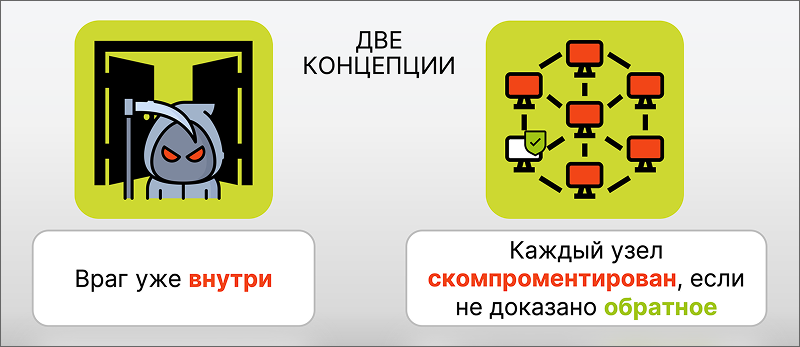

Предлагаю рассмотреть ИБ с необычного ракурса:

- Нет непреодолимых периметров. Враг уже внутри, если не доказано обратное

И вот почему. В мире кибербеза исключительно сильны следующие тренды, использование которых в векторе атаки наносит реальный урон компаниям:

- BYOD. Данные о 500 млн клиентов Marriott были украдены с помощью третьей стороны — подрядчика, который использовал незащищенные мобильные устройства для доступа к сети Marriott.

- УДАЛЕННЫЕ ПОДКЛЮЧЕНИЯ. Не секрет, что удаленка стала исключительно популярна: каждое устройство может стать дверью в вашу компанию. Например, взлом Colonial Pipeline через аккаунт одного из сотрудников в VPN-сервисе, необходимом для удаленного доступа к сетям компании.

- СОЦИНЖЕНЕРИЯ – мощнейший тренд, от которого непросто защититься не только простым пользователям, но и профи в ИТ и ИБ, прошедшим многочисленные обучения. Например, Ограбление Sky Mavis на полмиллиарда долларов: хакеры попали в сеть, прислав старшему инженеру оффер в виде pdf файла.

- INTERNET OF THINGS – взлом умных устройств позволяет преодолевать периметр.

Если в кибербезопасности вы ориентируетесь только на защиту периметра, вы уже проиграли, потому что существуют многочисленные способы его преодолеть.

Опыт Simplity показывает, что в компаниях наиболее распространен сценарий: установлено антивирусное ПО, имеется разделение на VLAN, но зачастую плоская сеть, присутствует набор политик безопасности. Следят за такой инфраструктурой сотрудники ИТ, чей рабочий график 5/2. Надо ли говорить, что этим набором не остановить хакера, который пробил периметр?

Как и чем остановить хакера?

Нам нужен инструмент, который позволяет обнаружить и остановить хакера, пока не наступило недопустимое событие.

SOC – Security Operation Center – это центр мониторинга событий информационной безопасности, состоящий из ИБ специалистов, программно-аппаратных средств обнаружения и реагирования, настроенных процессов и разрешительной документации от регуляторов.

Не вдаваясь в подробности устройства, по большому счету SOC решает две задачи:

- Обнаружить хакера на любом шаге = мониторинг

- Остановить продвижение = реагирование

Таким образом, правильный soc дает бизнесу предотвращение недопустимых событий.

Как НЕ надо строить SOC?

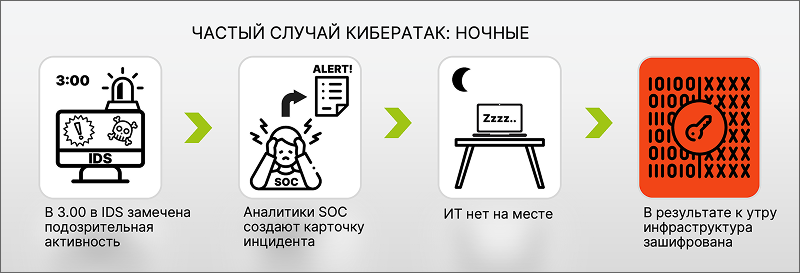

Обычно под мониторингом в режиме 24/7 находится: домен, антивирус и события в IDS. Предполагается, что реагировать на инциденты ИБ будет ИТ служба компании в лице администратора домена и администратора антивируса, которые работают в графике 5/2 и своевременную реакцию могут обеспечить только 25% времени.

Это значит, что хакеру остается целых 75% времени на проведение кибератаки, потому что реагировать на инцидент в это время просто некому.

Здесь же обратимся к опыту расследования киберинцидентов специалистами Simplity: стандартная атака 2024 года – происходит в ночное время. При этом аналитики SOC создают карточку инцидента, видят кибератаку, но ничего не могут с ней сделать.

Что такое EDR и как эта система решает проблему реагирования?

EDR - endpoint detection & response - класс решений для обнаружения вредоносной активности на конечных точках. Позволяет реагировать на инциденты, не привлекая администраторов.

Основные метрики EDR:

- Метрика покрытия инфраструктуры EDR (нужно покрытие минимум 80%, а лучше больше)

- Количество правил корреляции, атрибуция на наиболее используемые техники матрицы MITRE ATTACK

- Время обнаружения инцидента (Time to detect, TDD)

- Время реакции на инцидент (Time to respond, TTR)

- Количество ложных срабатываний (False positive) или точность детектирования

- Стоимость реагирования на инцидент (Cost per incident)

Как происходит реагирование c EDR?

Во время ночной атаки без привлечения штатных ИТ или ИБ специалистов аналитик SOC изолирует атакуемое устройство или группу устройств при помощи EDR и создает карточку инцидента. Недопустимое событие удалось предотвратить, а уже после можно приступать к расследованию.